Fallas críticas de ejecución de código en VMware

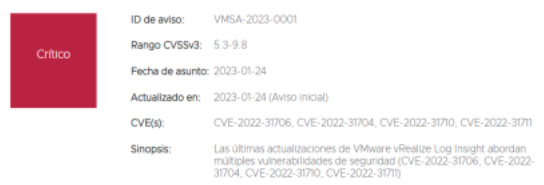

VMware envía en su primer boletín de seguridad para el 2023 parche para múltiples fallas de nivel critico que exponen las empresas a ataques de ejecución de código remoto, los efectos de seguridad que afectan a los usuarios de VMware vRealize Log Insight podrían ser explotados por atacantes no autenticados para tomar el control total de un sistema de destino.

¿Qué es vRealize Log Insight?

vRealize Log Insight de VMware es un dispositivo virtual utilizado para el análisis y recopilación de registro que utilizan los administradores para gestionar los datos de Syslog, Ha sido diseñado específicamente para su uso en un centro de datos heterogéneo y un entorno de nube híbrida, proporciona la agilidad y control en TI manteniendo la infraestructura y aplicaciones seguras.

¿Cómo opera el atacante?

El actor malicioso no autenticado puede inyectar archivos en el sistema operativo del dispositivo afectado permitiendo así la ejecución remota de código. una de las cuatro fallas tiene una puntuación de gravedad de CVSS 9.8 sobre 10, la compañía de palo alto “California” describe las fallas en (CVE-2022-31706, CVE-2022-31704, CVE-2022-31710 y CVE-2022-31711).

PATH TRAVERSAL CVE-ID: CVE-2022-31706 “Riesgo alto”: Debido a la vulnerabilidad, hay una vulnerabilidad en la validación de entrada que causa secuencias transversales de directorio dentro de la API REST de vRNI durante la ejecución. El atacante desde una ubicación remota puede acceder a archivos arbitrarios enviado solicitudes a través de HTTP, el cual podía llevar ataques transversales de directorio.

CONTROL DE ACCESO INADECUADO CVE-ID: CVE-2022-31704 “Riesgo Critico”: Debido a la vulnerabilidad, el Atacante puede obtener acceso al sistema, debido a la implementación de Límites de acceso inadecuados, el atacante puede eludir las restricciones de seguridad y ejecutar código arbitrario en el sistema.

DESERIALIZACIÓN DE DATOS NO CONFIABLES CVE-ID: CVE-2022-31710 “Riesgo medio”: Debido a la vulnerabilidad, el atacante remoto no autorizado puede realizar un ataque de denegación de servicios (Dos) enviando datos especialmente preparados, al procesar los datos serializados la validación de entrada no era tan segura que condujo a la vulnerabilidad.

DIVULGACION DE INFORMACION CVE-ID: CVE-2022-31711 “Riesgo Medio”: Debido a la vulnerabilidad, el atacante externo puede tener acceso a la información confidencial la causa raíz es el programa que genera una enorme cantidad de datos, una vez el atacante tiene el acceso no autorizado puede obtener información de las sesiones y aplicaciones.

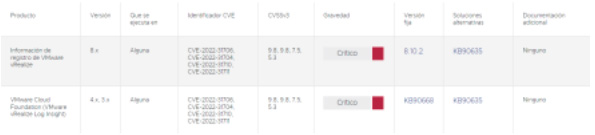

NOTA: VMware realiza remediación de estas cuatro vulnerabilidades con su última actualización lanzada las versiones de vRealize Log Insight: 8.0.0 a 8.10 son las que son vulnerables a los ataques.

¿Qué debo hacer?

- Verificar la versión de vRealize Log Insight de VMware de ser inferior o igual a la versión 8.0.0. a 8.10 Aplicar la actualización de la versiones recomendada.

- Enlace de actualización https://www.vmware.com/security/advisories/VMSA-2023- 0001.html

Imagen 1 – aviso VMSA-2023-0001 VMware noticia parche de seguridad, tomado de VMware Entornos Multinube

Matrix de respuesta

Imagen 2 – aviso VMSA-2023-0001 VMware Matrix de respuesta, tomado de VMware Entornos Multinube

Fuentes de investigación: