Nuevo Malware Sigiloso Dirigido a Linux “Shikitega”

¿Qué es Shikitega?

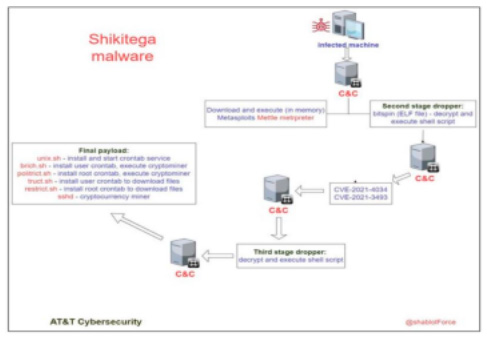

Shikitega fue el nuevo malware descubierto por AT&T Alien Labs dirigido a dispositivos IoT que ejecutan sistemas operativos Linux, se entrega en una cadena de infección multietapa, y permite a un atacante obtener control completo del sistema afectado.

Puntos clave del Malware:

- El malware descarga y ejecuta el meterpreter “Mettle” de Metasploit para maximizar su control en las máquinas infectadas.

- Shikitega explota las vulnerabilidades del sistema para obtener altos privilegios, persistir y ejecutar cryptomining.

- El malware utiliza un codificador polimórfico para que sea más difícil de detectar por los motores antivirus.

- Shikitega abusa de los servicios en la nube legítimos para almacenar algunos de sus servidores de comando y control (C&C)

Imagen 1. Proceso de operación de Shikitega, (Origen de imagen; https://cybersecurity.att.com)

Proceso del ataque

El Malware corre a través de múltiples bucles decodificados, donde un bucle decodifica la siguiente capa, hasta que se decodifique y ejecute el payload final del shellcode.

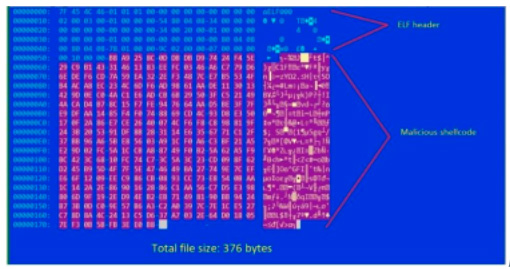

El código de malware inicial es muy pequeño (archivo ELF de 300bytes aproximadamente), y dentro de su código se conecta a sitios de Comando y Control para descargar y ejecutar comandos adicionales.

Imagen 2. Archivo ELF malicioso con un total de solo 376 bytes, (Origen de imagen; https://cybersecurity.att.com)

El Malware descarga y ejecuta ‘Mettle’, un Meterpreter de Metasploit que permite al atacante usar un amplio rango de ataques desde control de la cámara, sniffer, múltiples códigos reversos, control de procesos, ejecución de shellcodes, entre otros.

En una siguiente etapa, el Malware descarga y ejecuta otro archivo ELF codificado de tamaño pequeño (alrededor de 1kb), lo decodifica y dentro del código se inicia la descarga y ejecución de archivos adicionales del Malware.

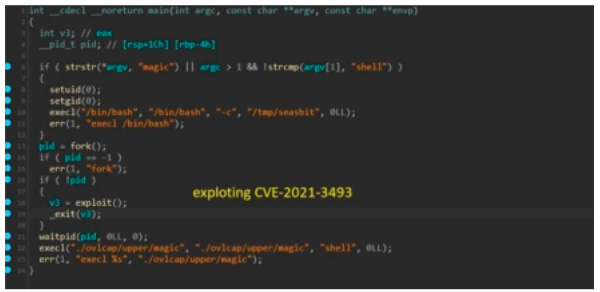

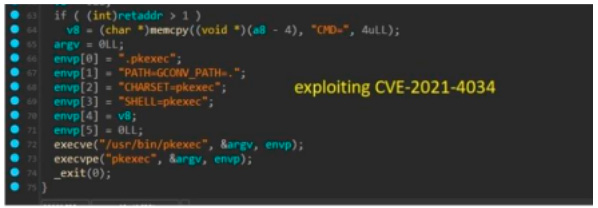

En preparación de la etapa final, se explotan 2 vulnerabilidades de Linux para escalamiento de privilegios: CVE-2021-4034 y CVE-2021-3493.

Imagen 3. Explotación vulnerabilidad Linux CVE-2022-3493, (Origen de imagen; https://cybersecurity.att.com)

Imagen 4. Explotación vulnerabilidad Linux CVE-2022-4034, (Origen de imagen; https://cybersecurity.att.com)

El malware aprovecha el exploit para descargar y ejecutar la etapa final con privilegios de root, persistencia y payload de Crytominer.

PAYLOAD DEL CRYPOMINER

El malware instala y ejecuta el minero XMRig, minero popular para la criptomoneda Monero que hace uso de recursos de CPU y GPU, utilizado para maquinas de bajos recursos y procesos de algoritmo para nodos “pequeños”.

RECOMENDACIONES

- Mantener los sistemas actualizados con los últimos parches de seguridad • Instalar soluciones especializadas de antivirus y/o EDR en todos los dispositivos finales • Contar con un proceso para la generación y almacenamiento de respaldos de seguridad sobre sistemas críticos.

- Evitar la descarga de software desconocido o pirata.

- Monitorear la actividad en sus sistemas Linux en busca de procesos bash y los siguientes argumentos [`-c`,`/tmp/seasbit`]) ó `/ovlcap/upper/magic`)).

Conclusión

Un ataque puede ser prevenido y su impacto se puede generar de una forma más baja tomando acciones de seguridad como, actualizaciones de sistemas requeridas que en muchos casos cubren vulnerabilidades ya explotadas y estás han sido parchadas para solucionar los agujeros de seguridad que puede tener los procesos, instalación de Antivirus o EDR en los puntos finales y utilizando sistemas de respaldo de información.

ART2SEC a través del Cibercentro de Inteligencia (CCI) se alerta y detectan estas nuevas amenazas logrando apoyar la estrategia de Ciber Resiliencia de nuestros clientes. Contáctenos para recibir más información y conocer cómo podemos apoyar en la mitigación de esta y otro tipo de amenazas informáticas.

Referencias: